IPAが発表した「情報セキュリティ10大脅威」2019/04

あなたは充分な対策をしてきたでしょうか?

2019年を振り返りつつ改めてこの重要な対策をお伝えしたく思います。

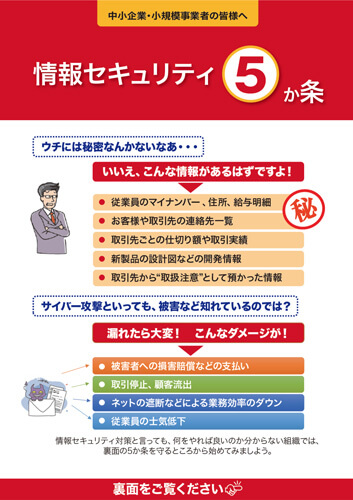

そして対策の切り口としての「情報セキュリティ5か条」も

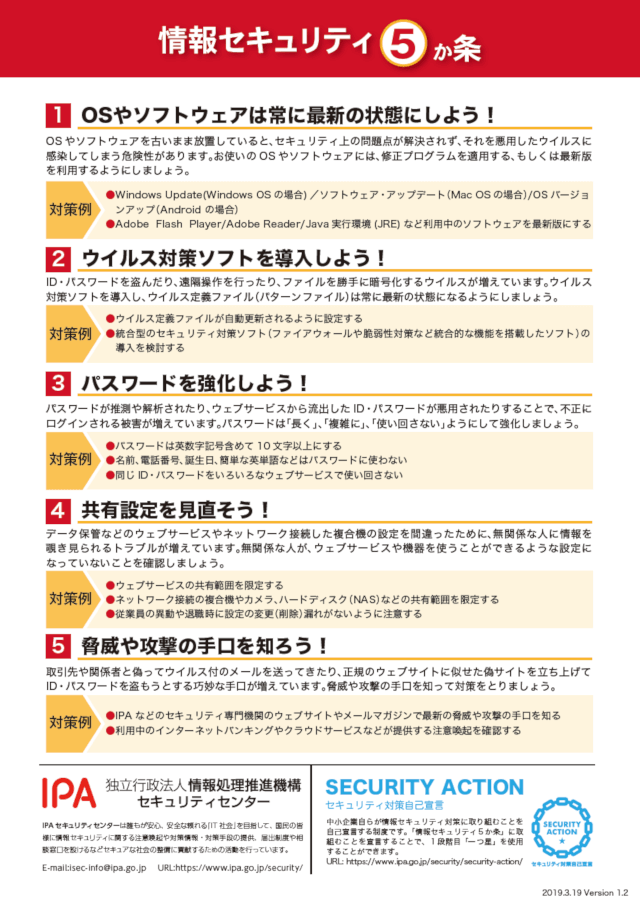

- OSやソフトウェアは常に最新の状態にしよう!

- ウイルス対策ソフトを導入しよう!

- パスワードを強化しよう!

- 共有設定を見直そう!

- 脅威や攻撃の手口を知ろう!

※. 文中に参考資料の無料でダウンロードできるLINKを掲載していますのでご利用ください。

内容

2019年はSSL化(暗号化通信)が進んだ年でもあった。

Googleも推奨したこともあり、クレジットカードを登録してネットで買い物をする(ECサイト)に留まらず、SSL化(httpsで始まるURL)のサイトが多く見受けられるようになった様です。

筆者のサイト( https://a-itc.info )は2018年にSSL化しました。

ただ、SSL化すれば、セキュリティ対策が万全か?というと残念ながら、そうではないのです。

「情報セキュリティ5か条」にもあるように最低限でもこの5か条に書いてあるようなことに対応することが必要になってきます。

情報セキュリティ10大脅威

特に、情報セキュリティ10大脅威の2位にある「フィッシングによる個人情報等の詐取」は、

もう人ごとと片づけられるものではないものになっています。

筆者もフィッシングサイトに誘導する様に改ざんされたサイトを多く見つけています。

情報セキュリティ10大脅威の8位「インターネットサービスへの不正ログイン」も可能になるサイトも多く見受けられます。

「情報セキュリティ5か条」の3. パスワードを強化しよう!にも関係しますが、

多くのWordPressサイトで危険性をはらんでいます。

- ユーザー情報(ID)を隠していない

- ログイン画面(管理画面への入り口)のファイル名を変更せず省略値のまま使っている

ユーザー情報(ID)を隠していない WordPressサイト

CMS(コンテンツ管理システム)世界シェア3分の1、日本でのシェア80%以上のWordPressは攻撃者の格好のターゲットになっています。

ユーザー情報という大切な鍵の一部を公開してしまっていては、あとに残るカギはパスワードだけです。このパスワードを機械的に割り出し攻撃するのがブルートフォースアタック※です。パスワードが分かってしまえば、不正アクセス、改ざん、など思いのままです。

このの場合、SSL化していても、SSL化の恩恵は受けられません。

総当たり攻撃(ブルートフォースアタック)の脅威

※. 総当たり攻撃(ブルートフォースアタック):パスワード解析方法のひとつで、総当たりで正解パスワードを割だそうというかなり強引な手法。パスワードが分かってしまうとサイトの改ざんなどは思うがままです。「ブルートフォース(brute force)」という言葉の意味(「強引な」とか「力ずく」)を表すような攻撃手法のことで、ユーザーのアカウント・パスワードを解読するため、考えられる全てのパターンを試す方法の事を言います。文字を組み合わせたパスワードの組み合わせを一通り試すにはどのくらいの時間がかかるのでしょうか?このような天文学的な数値の試行を人間がやろうとすると、おそらく、、、一生かかっても終わりません。

しかし2015 年のパソコンで行う場合、約2分で破られてしまうと言われています。

|

使用する文字の種類

|

使用できる

文字数 |

最大解読時間

|

|||

|

入力桁数

|

|||||

|

4桁

|

6桁

|

8桁

|

10桁

|

||

| 英字(大文字、小文字区別無) |

26

|

約3秒

|

約37分

|

約17日

|

約32年

|

| 英字(大文字、小文字区別有)+数字 |

62

|

約2分

|

約5日

|

約50年

|

約20万年

|

| 英字(大文字、小文字区別有)+数字+記号 |

93

|

約9分

|

約54日

|

約1千年

|

約1千万年

|

出典:https://www.ipa.go.jp/security/txt/2008/10outline.html

IPA(独立行政法人 情報処理推進機構)の情報セキュリティ対策ガイドライン「情報セキュリティ5か条」で「パスワードは英数字記号含めて10文字以上にする」と書かれています

43サイト中23がユーザー情報丸見え27がログイン画面放置・驚愕のWordPressサイト

ログイン画面のファイル名を変更せず省略値のまま使っている※WordPressサイト

※. 簡単なパスワードであればすぐに見破られます。この場合もSSL化は役に立ちません。

OSやソフトウェアは常に最新の状態にしよう!

多くのWordPressサイトでは、制作時当時のバージョンのままであったり

自動バージョンアップ設定では乗り越えられない大幅改定時のブランチ(系統)の壁があり古いバージョンのままのものが多くあります。

WordPress.Orgは、公式サイトで「積極的に保守されている5.3系統の最新版以外の以下のバージョンは、安全に使用することはできません。」と宣言しています。

最新バージョンは、5.3.2 (2019/12/18)です。

保守契約で自動バージョンアップを設定していても、5.0の壁は超えられません。4.9.13(2019/12/13)で止まっていたり、それ以前のバージョンのサイトも多数存在します。

以下の「ホームページの存在を確認」は私が発見した古いバージョンのサイトです。

他にも多くの系統のバージョン・リリースが並行しています。

(5.3.2等はバージョン、yy/mm/ddはリリース日、セキュリティリリースは脆弱性対応。メンテナンスリリースはバグ修正対応など)

- 5.3.2 19/12/18 メンテナンス リリース

- 5.3.1 19/12/13 セキュリティ +メンテナンス リリース

- 5.3 19/11/13 メジャーバージョン アップ

- 5.2.4 19/10/15 セキュリティ リリース

- 5.2 19/05/19 メジャーバージョン:5.2ブランチ(5.2系統)

- 5.1.4 19/12/13 セキュリティ リリース

- 5.1 19/03/11 メジャーバージョン

- 5.0.8 19/12/13 セキュリティ リリース

- 5.0 18/12/10 下位からの自動バージョンアップ無し:5.0ブランチ

- 4.9.13 19/12/13 セキュリティ リリース

- 4.9.12 19/11/13 ホームページの存在を確認

- 4.9.3 18/02/07 ホームページの存在を確認 自動更新に失敗 4.9.4への自動不可

- 4.8.12 19/12/13 セキュリティ リリース

- 4.8.9 19/03/13 ホームページの存在を確認

- 4.8.7 18/12/03 ホームページの存在を確認

- 4.8.3 17/11/01 ホームページの存在を確認

- 4.7.16 19/12/13 セキュリティ リリース

- 4.7.2 17/01/29 ホームページの存在を確認

- 4.7.1 17/01/12 4.7と4.7.1のREST APIに対する脆弱性攻撃で 155万サイトが改ざんされるセキュリティ事故が発生

- 4.6.17 19/12/13 セキュリティ リリース

- 4.6 16/08/17 ホームページの存在を確認

- 4.5.20 19/12/13 セキュリティ リリース

- 4.4.21 19/12/13 セキュリティ リリース

- 4.4 15/12/09 ホームページの存在を確認

- 4.3.22 19/12/13 セキュリティ リリース

- 4.3 15/08/19 ホームページの存在を確認

- 4.2.26 19/12/13 セキュリティ リリース

- 4.1.29 19/12/13 セキュリティ リリース

- 4.1 14/12/19 ホームページの存在を確認

- 4.0 14/12/15 サポート終了 ホームページの存在を確認

- 3.9.3 14/11/22 サポート終了 ホームページの存在を確認(3.9系統最終)

- 3.3.2 12/04/21 サポート終了 ホームページの存在を確認

- 3.1.1 11/04/08 サポート終了 ホームページの存在を確認

- 3.1 11/02/28 サポート終了 ホームページの存在を確認

| 昨年順位 | 個人 | 順位 | 組織 | 昨年順位 |

|---|---|---|---|---|

| 1位 (*1) |

クレジットカード情報の不正利用 | 1位 | 標的型攻撃による被害 | 1位 |

| 1位 | フィッシングによる個人情報等の詐取 | 2位 | ビジネスメール詐欺による被害 | 3位 |

| 4位 | 不正アプリによるスマートフォン利用者への被害 | 3位 | ランサムウェアによる被害 | 2位 |

| NEW | メール等を使った脅迫・詐欺の手口による金銭要求 | 4位 | サプライチェーンの弱点を悪用した攻撃の高まり | NEW |

| 3位 | ネット上の誹謗・中傷・デマ | 5位 | 内部不正による情報漏えい | 8位 |

| 10位 | 偽警告によるインターネット詐欺 | 6位 | サービス妨害攻撃によるサービスの停止 | 9位 |

| 1位 | インターネットバンキングの不正利用 | 7位 | インターネットサービスからの 個人情報の窃取 |

6位 |

| 5位 | インターネットサービスへの不正ログイン | 8位 | IoT機器の脆弱性の顕在化 | 7位 |

| 2位 | ランサムウェアによる被害 | 9位 | 脆弱性対策情報の公開に伴う悪用増加 | 4位 |

| 9位 | IoT 機器の不適切な管理 | 10位 | 不注意による情報漏えい | 12位 |

- (*1)クレジットカード被害の増加とフィッシング手口の多様化に鑑み、2018年個人1位の「インターネットバンキングやクレジットカード情報等の不正利用」を本年から、①インターネットバンキングの不正利用、②クレジットカード情報の不正利用、③仮想通貨交換所を狙った攻撃、④仮想通貨採掘に加担させる手口、⑤フィッシングによる個人情報等の詐取、に分割。

-

IPA資料のダウンロード

- 情報セキュリティ10大脅威 2019

(PDFファイル 4.0MB)

(PDFファイル 4.0MB)

2アップ印刷用(用紙1枚に2ページ分を印刷)は こちら - 情報セキュリティ10大脅威 2019 簡易説明資料/スライド形式

情報セキュリティ10大脅威 組織編

(PDFファイル 3.0MB)

(PDFファイル 3.0MB)

情報セキュリティ10大脅威 組織編(英語版)

(PDFファイル 3.0MB)

(PDFファイル 3.0MB)

情報セキュリティ10大脅威 個人編

(PDFファイル 2.7MB)

(PDFファイル 2.7MB)

情報セキュリティ10大脅威 個人編(一般利用者向け)

(PDFファイル 2.0MB)

(PDFファイル 2.0MB)

ガイドライン等のダウンロード

(本編)

(付録1)

(付録3)

(付録6)情報セキュリティ5か条

- OSやソフトウェアは常に最新の状態にしよう!

- ウイルス対策ソフトを導入しよう!

- パスワードを強化しよう!

- 共有設定を見直そう!

- 脅威や攻撃の手口を知ろう!

情報セキュリティ5か条 IPA 独立行政法人 情報処理推進機構

情報セキュリティ白書2019

https://www.ipa.go.jp/security/publications/hakusyo/2019.html

出版物のご案内

https://www.ipa.go.jp/security/publications/index.html

https://www.ipa.go.jp/security/vuln/10threats2019.html

情報セキュリティ10大脅威 2019

中小企業の情報セキュリティ対策ガイドライン

https://www.ipa.go.jp/security/keihatsu/sme/guideline/

要対策情報セキュリティ - 情報セキュリティ10大脅威 2019